安全运营中威胁情报的应用分享-中信建投证券姜明元

安全规划

规划

- 基础建设:纵深防御体系,建立信息安全制度体系

- 安全运维:建立安全运营体系,对信息安全体系文件量化落地并贯彻执行

- 深度感知:提升安全运营及响应能力,提升安全体系管理与审计工作自动化能力

- 自主可控:组建自有的安全团队,研发安全的防护产品,实现安全即服务

难点

- 漏洞修复是否纳入应急响应动作?

威胁情报

引入

- 外部情报:网络和终端信息

- 本地威胁情报:蜜罐、沙箱

- 安全运营中心:全流量、IDS、DNS、防火墙、WAF、漏扫和终端日志、防病毒

- SOAR:NGFW/IPS、WAF、HIPS/防火墙、EDR

落地

- 整合:建立本地情报中心,整合多源情报,给出可应用于各类场景的基准

- 流转:打通情报流转网络及通路,消除情报孤岛

- 应用:将情报广泛应用于安全分析、相应的场景,使情报真正落地

- 分享:建立本地情报分享机制,具备威胁情报的自我发现及生成能力

整合

- 格式冲突:统一使用json格式传输

- 结果冲突:使用算法计算唯一值

- 属性冲突:遵循最大集合原则

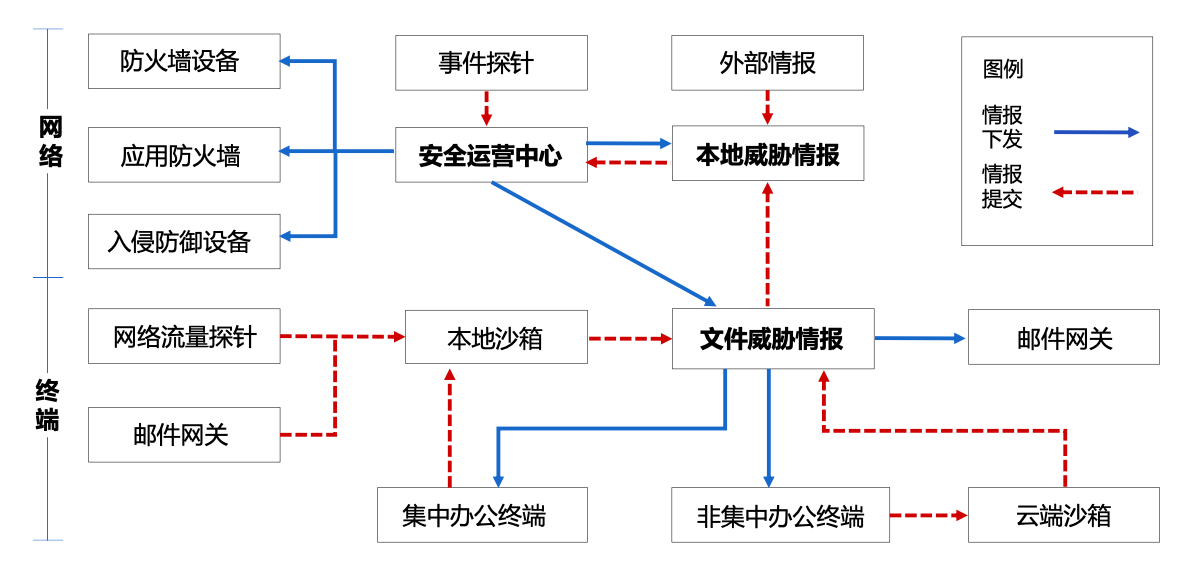

流转

安全运营+情报

- 攻陷分析:外连与情报进行碰撞比对,快速定位贡献主机

- 决策支持:对海量告警事件的相应无从下手时,提供策略上的支持

- 溯源画像:利用威胁情报中的关联性、对黑客进行画像

- 主动防御:对热点情报的提前防护策略部署,降低外部入侵风险

攻陷分析

- URL情报

- IP地址

- 文件情报

决策支持

- 针对攻击开展响应动作时提供参考

- 在事件定级时作为参考

- 在告警间的关联关系建立提供参考

溯源画像

利用黑客画像信息里的相关性信息挖掘衍生事件

- IP/域名情报

- 使用的工具

- 利用的漏洞

- 恶意文件hash

主动防御

情报解析

- 高级战略情报、热点事件、热点漏洞

策略加固

- 基于情报在防护设备增加对应策略,进行有效阻断

- 防火墙、IPS、防病毒、邮件网关

场景化监测

- 将情报场景化,建立基于该场景的监控参数及规则

- 外连情报命中/病毒告警命中:攻陷告警并下线

- 漏洞利用告警/沙箱检出告警/EDR告警:攻击告警并阻断

相应恢复

- 开展响应动作,调整优化策略

情报分享

目的

- 降低安全运营成本,促进安全运营能力的建设

- 加强安全事件响应能力,提升行业整体安全水平

- 掌握行业安全动态,提升行业间合作能力

原则

- 保密性:仅限特定范围内流转

- 相关性:非必要信息不可共享

- 最小传播:在情报信息必要最小范围传播

- 可追溯:准确记录共享内容、共享时间以及信息使用方

- 信息归属:信息共享者所有,有权要求使用者立即停止使用并销毁(销毁权归属)

- 依法执行:涉及执法机构依法进行案件调查时,应征得上级单位批准后,进入相关流程

- 隐私保护:在情报信息申请单位内最小范围传播(情报提供者隐私,情报指向者隐私)

- 分类分级:依法对隐私信息、敏感信息的收集及处理进行严格的管理及保护

- 技术依托:信息共享过程中需采取必要的技术手段对信息实施保护

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2021/01/14/%E5%AE%89%E5%85%A8%E8%BF%90%E8%90%A5%E4%B8%AD%E5%A8%81%E8%83%81%E6%83%85%E6%8A%A5%E7%9A%84%E5%BA%94%E7%94%A8%E5%88%86%E4%BA%AB/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2021/01/14/%E5%AE%89%E5%85%A8%E8%BF%90%E8%90%A5%E4%B8%AD%E5%A8%81%E8%83%81%E6%83%85%E6%8A%A5%E7%9A%84%E5%BA%94%E7%94%A8%E5%88%86%E4%BA%AB/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!