阿里云威胁检测实践-刘志生

企业自身的安全风险

- 应用安全

- 标识与访问控制

- Instance安全

- 资源抽象和控制

- 物理设备(计算、存储、网络)

- 基础设施(Region、ABTN)

面临的安全威胁

- 白帽子:评估测试、漏洞发现

- 木马蠕虫:自动攻击传播、无目的性

- 脚本小子:炫耀技术、无法律意识

- 黑灰产:利益驱动、破坏行为

- 专业黑客:强目的性、进行数据窃取、业务破坏

威胁攻击

杀伤链

- 检查跟踪:攻击者搜集目标的弱点,具体手段如收集钓鱼攻击用的登录凭证和信息

- 武器构建:使用漏洞和后门制作一个可发送的武器载体

- 载荷投递:将网络武器包向目标投递,如发送一封带有恶意链接的欺诈邮件

- 漏洞利用:在受害者的系统上运行利用代码

- 安装植入:在目标位置安装恶意软件

- 命令与控制:为攻击者建立可远程控制目标系统的路径

- 目标达成:攻击者远程完成其预期目标

防护链

- 发现

- 定位

- 跟踪

- 瞄准

- 反击

- 评估

威胁检测

方法

建设基于全量数据计算分析发现威胁行为和实体的安全体系

- 数据采集:700T/天

- 检测模型:200+个

- 运营相应:1分钟

云平台威胁检测架构

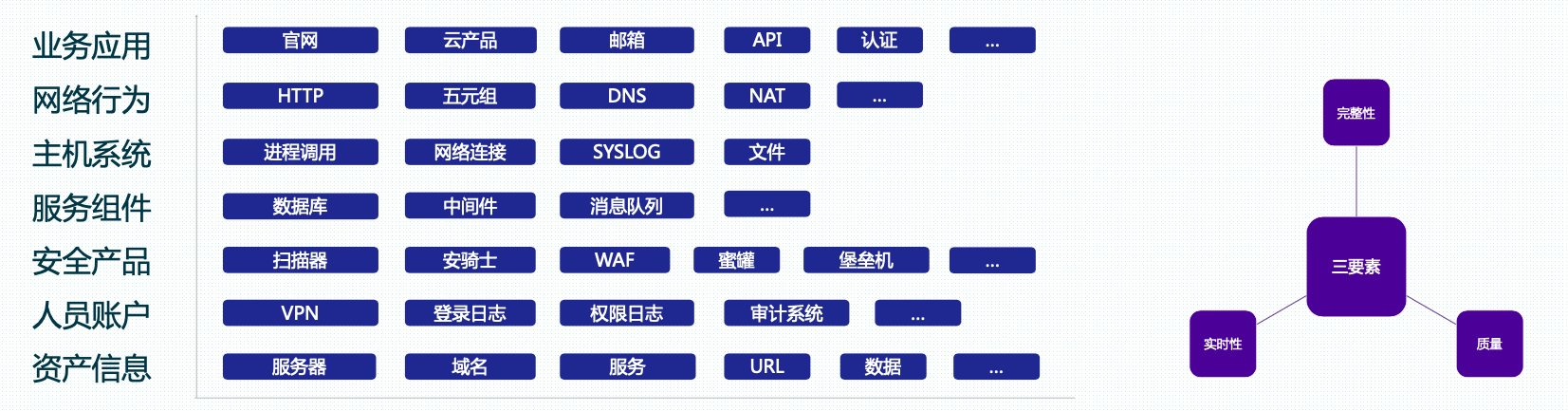

威胁检测-数据建设

威胁检测-模型建设

威胁检测-检测流程

威胁检测-案例分析

代码执行

- HTTP请求异常:异常HTTP请求包

- 主机行为异常:主机执行的异常命令

- 网络行为异常:建立的异常网络连接

越权检测

- 单账户测试参数遍历

- 跨账户访问资源

- 跨账户修改资源

威胁检测-告警运营

- 告警质量:影响运营效率的关键因素

- 自动运营:自动调查、审核、处理

- 通知机制:邮件、电话、钉钉

- 联动拦截:防火墙、客户端

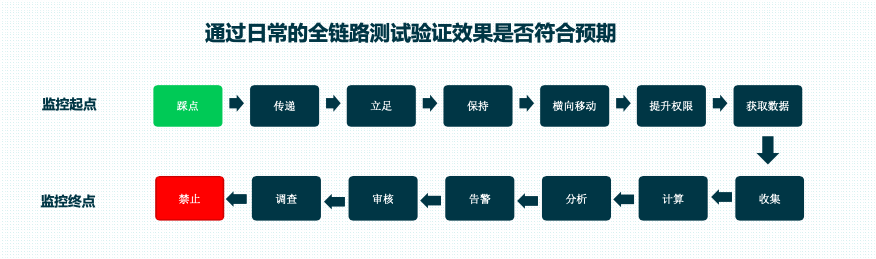

威胁检测-效果验证

全链路监控

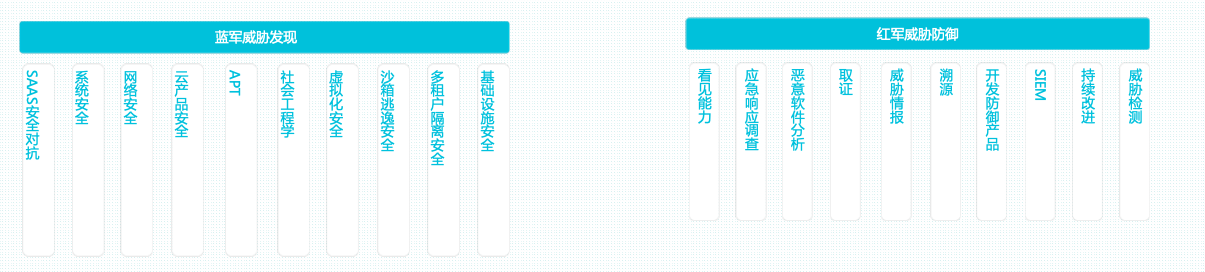

红蓝对抗

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2021/01/15/%E9%98%BF%E9%87%8C%E4%BA%91%E5%A8%81%E8%83%81%E6%A3%80%E6%B5%8B%E5%AE%9E%E8%B7%B5/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2021/01/15/%E9%98%BF%E9%87%8C%E4%BA%91%E5%A8%81%E8%83%81%E6%A3%80%E6%B5%8B%E5%AE%9E%E8%B7%B5/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!