基于开放工具和威胁情报的EDR-华泰证券吴迪

红蓝对抗反思

问题

单一的EPP解决方案存在检测盲点

- 第三方下载

- 邮件投递

- 运营商突破

- 集中管控服务器突破

- 域环境突破

- 倒置文件名

- 东西向扫描探测

- 东西向漏洞利用

- ponycode

- NTLM验证

思考

- 没有完美的防护,入侵事件始终存在

- 多维度的检测,纵深的分析研判

- 完善丰富的相应流程,不断降低的MTTR

- 持续循环迭代形成闭环

EDR需求

性能方面

- 安装、配置方便快捷

- 轻量级,不影响系统性能

- 兼容当前部署的主流操作系统

- 兼容EPP及各类已安装agent

功能方面

- 能够记录进程及命令行信息

- 能够记录网络信息

- 能够记录文件HASH信息

- 日志本地存储,格式标准化

务实

- 放弃”银弹”思维:将异构的商业产品与开放产品进行混搭

- 屏蔽”华丽”概念:以解决实际问题为主导

- 避免”浮躁”想法:持续优化运营和技术,推动解决方案落地

EDR联动开源工具

采集信息-工具

- Sysmon(Windows)

- Qsquery(Linux)

实践中的EDR

- 使用开源规则集及自研规则集匹配日志内容进行告警

- 文件hash日志与多源威胁情报进行关联告警

- 网络连接日志与流量采集、IDS、出入站情报等进行关联告警

- 与EPP的rest接口联动,形成全面的EDR能力

- 文件篡改及Yara rule检测

安全时间响应

目标

- 提高信噪比:增加高保真的告警,击败告警疲劳,专注于真正的危险和问题

- 降低MTTR:固化流程,丰富场景,并持续运营,使响应时间不断降低

步骤

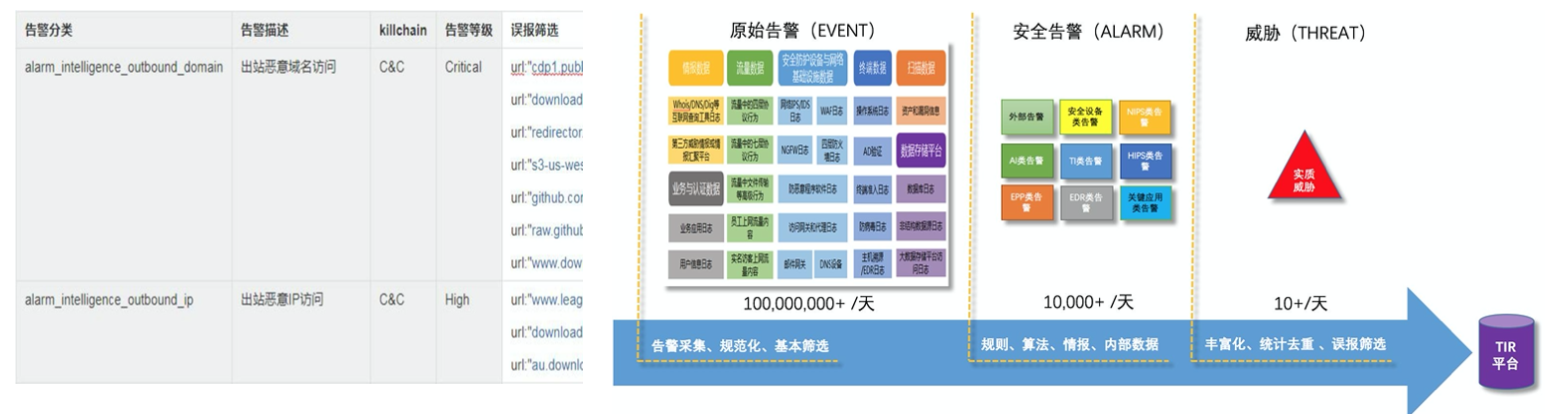

告警的分类定级和误报筛选

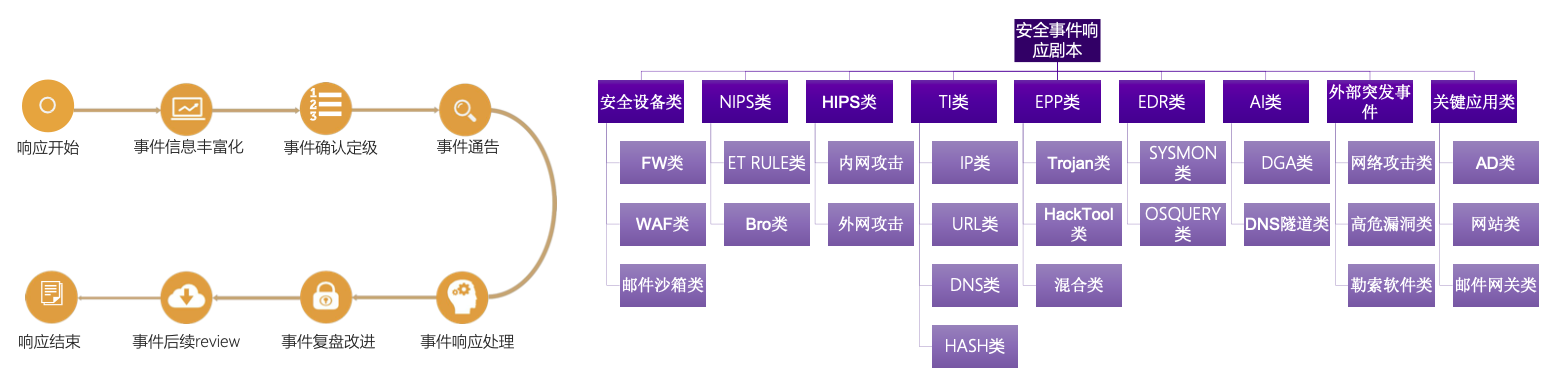

固化基本流程并丰富分场景响应剧情(playbook)

按照事件优先级进行持续运营

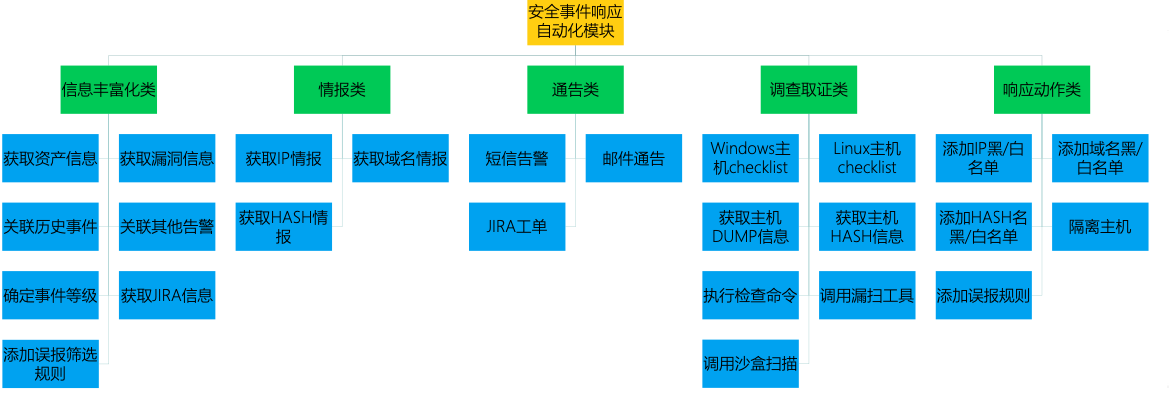

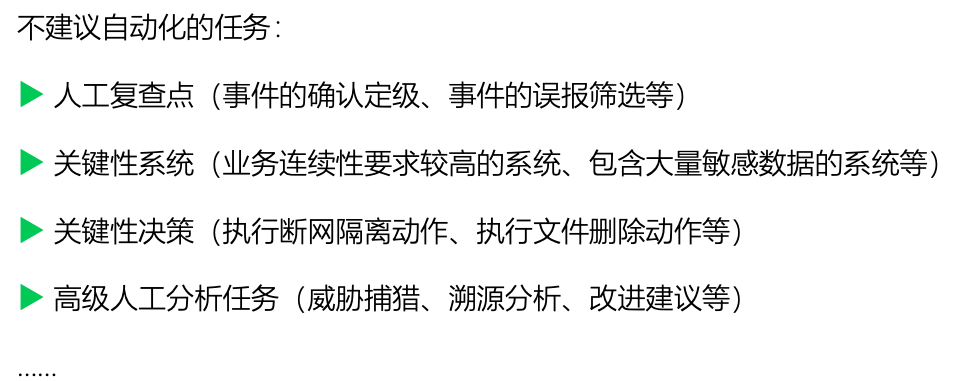

运营过程中的自动化模块构建

本文作者:

yd0ng

本文链接: https://yd0ng.github.io/2021/01/20/%E5%9F%BA%E4%BA%8E%E5%BC%80%E6%94%BE%E5%B7%A5%E5%85%B7%E5%92%8C%E5%A8%81%E8%83%81%E6%83%85%E6%8A%A5%E7%9A%84EDR/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!

本文链接: https://yd0ng.github.io/2021/01/20/%E5%9F%BA%E4%BA%8E%E5%BC%80%E6%94%BE%E5%B7%A5%E5%85%B7%E5%92%8C%E5%A8%81%E8%83%81%E6%83%85%E6%8A%A5%E7%9A%84EDR/

版权声明: 本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。转载请注明出处!